Sebagai seorang Site Reliability Engineer, monitoring Docker dan Podman adalah bagian krusial dalam menjaga kesehatan sistem. Tanpa observability yang baik, container bisa jadi black box—masalah muncul tanpa peringatan. Monitoring Docker memungkinkan kita melacak resource usage, performa aplikasi, dan error secara real-time. Tools seperti Prometheus, Grafana, atau cAdvisor bisa membantu, tapi pilihannya tergantung kebutuhan stack-mu. Podman juga punya keunikan tersendiri, terutama di lingkungan tanpa daemon. Intinya, pemantauan container bukan sekadar "nice to have," tapi kebutuhan dasar buat menghindari downtime dan debugging marathon tengah malam.

Baca Juga: Cara Mencegah Peretasan dan Kebocoran Data

Perbandingan Docker vs Podman dalam Monitoring

Docker dan Podman sama-sama ngelola container, tapi cara mereka di-monitor beda jauh. Docker punya arsitektur client-server dengan daemon sentral yang jadi single point of failure—kalau daemon mati, semua monitoring bisa lumpuh. Podman, yang rootless dan tanpa daemon, lebih ringan tapi butuh pendekatan berbeda buat observability.

Dari segi tooling, Docker lebih mature: native support buat Prometheus metrics sejak versi 20.10, plus integrasi mulus dengan cadvisor buat resource tracking. Podman? Harus pake workaround seperti podman stats atau ekspor metrics manual ke Prometheus via systemd. Tapi keunggulan Podman muncul di lingkungan Kubernetes—karena kompatibel sama OCI runtime, tools seperti kubelet metrics bisa dipake tanpa modifikasi berat.

Log management juga beda. Docker nyimpan log di JSON via logging driver, sementara Podman bergantung pada journald (systemd) yang kadang bikin engineer kesulitan parsing. Tapi kalau udah paham systemd, justru lebih fleksibel buat analisis log terpusat.

Security-wise, monitoring Podman lebih aman karena gak butuh privileged access buat ngumpulin metrics. Docker? Kadang harus buka akses API daemon yang rawan eksploitasi.

Pilihan tergantung kebutuhan: Docker cocok buat yang mau "batteries included", sementara Podman lebih pas buat environment yang prioritaskan security dan minimalism. Keduanya bisa dipantau dengan efektif—asal tau kelemahan dan kekuatan masing-masing.

Baca Juga: Teknologi Baterai dan Penyimpanan Energi Masa Depan

Alat Terbaik untuk Monitoring Container

Kalau ngomongin alat buat monitoring container, ada beberapa yang wajib masuk toolkit SRE. Pertama, Prometheus—raja metrics collection yang bisa scrape data langsung dari Docker API atau Podman via exporters. Customizability-nya gila: bisa tracking CPU, memory, network, sampe aplikasi-specific metrics pake client libraries.

Grafana biasanya jadi pasangannya buat visualisasi. Dashboardnya bisa kustom sampai ke level container ID, plus alerting yang integrasi smooth sama Prometheus. Buat yang males setup manual, cAdvisor dari Google bisa jadi opsi instan—dia otomatis ngumpulin resource usage semua container di host, meski agak terbatas di analisis mendalam.

Di sisi logging, ELK Stack (Elasticsearch + Logstash + Kibana) masih jagoan, tapi Loki + Grafana sekarang makin populer karena lebih ringan. Khusus buat Docker, fluentd atau filebeat bisa dipake buat log forwarding yang efisien.

Distributed tracing? Jaeger atau OpenTelemetry wajib dicoba buat lacak request antar microservices dalam container. Khusus environment Kubernetes, jangan lupa Kube-state-metrics buat ngumpulin data pod sama node resource.

Bonus tip: Buat yang pake Podman, monit atau systemd-cgtop bisa berguna buat basic monitoring. Tools seperti Netdata juga worth dicoba buat real-time metrics dengan overhead minimal.

Pilihan tools tergantung kompleksitas environment—yang penting jangan cuma monitor resource, tapi juga aplikasi di dalam container. Lagipula, container sehat tapi aplikasi error ya percuma.

Baca Juga: Panduan Perawatan Turbin Angin untuk Teknisi

Cara Memantau Kinerja Docker Secara Real-Time

Nge-monitor Docker secara real-time itu kudu kombinasi CLI tools sama observability platform. Pertama, docker stats itu temen sehari-hari—bisa liat live usage CPU, memory, dan network per container langsung di terminal. Tapi jangan cuma andelin itu, karena datanya gak ke-save buat analisis nanti.

Buat yang lebih serius, aktifin Prometheus metrics di Docker daemon. Tinggal tambahin config metrics-addr di /etc/docker/daemon.json, terus scrape pake Prometheus. Dari sini udah bisa bikin alert kalo container ngeboros memory atau CPU spike tiba-tiba.

Grafana bakal ngebantu visualisasi data real-time ini—bikin dashboard khusus buat monitor throttling, OOM kills, atau network saturation. Pro tip: Pasang exporter cadvisor biar dapet metrics lebih granular, termasuk filesystem usage sama per-container network throughput.

Jangan lupa log streaming! docker logs -f bisa dipake buat ngikutin aplikasi log langsung, tapi buat production better pake EFK Stack (Elasticsearch+Fluentd+Kibana) atau Loki buat aggregasi log terpusat.

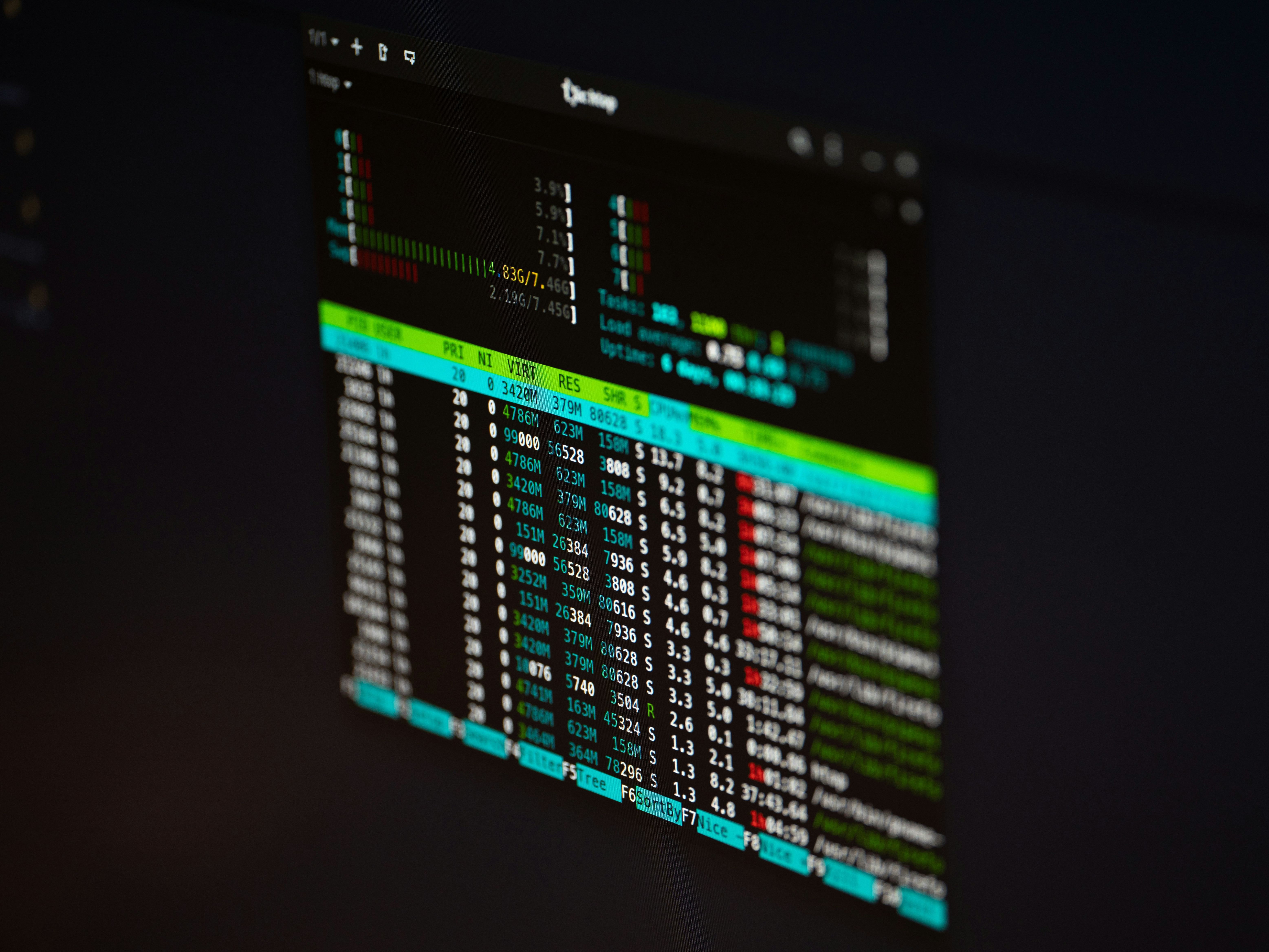

Buat emergency debugging, docker top dan docker exec -it <container> htop berguna banget buat liat proses dalam container live. Kalau perlu observasi lebih dalem, coba deploy sysdig atau container-optimized New Relic buat capture system calls.

Yang paling penting: set threshold alert yang masuk akal. CPU 90% di container batch job mungkin normal, tapi 70% di service critical bisa jadi early warning. Automate semua ini—jangan sampe baru ngecek pas dapat notif dari user.

Teknik Observability untuk Podman

Observability di Podman itu rada beda mainnya karena arsitekturnya yang daemonless. Pertama, manfaatkin podman stats buat dapetin real-time metrics kayak CPU/memory usage—tapi inget ini cuma snapshot, bukan time-series data. Buat solusi lebih solid, ekspor metrics ke Prometheus pake podman system service di mode time-limited, terus scrape pake node_exporter atau custom script.

Systemd integration jadi senjata utama. Karena Podman jalan sebagai systemd unit, pake journalctl -u <container> buat ngumpulin log terstruktur. Bisa juga setup logging driver buat forward log ke syslog atau ELK Stack. Pro tip: Tambahin label io.podman.annotations di container buat bikin log lebih gampang di-filter.

Buat tracing, Podman kompatibel sama OpenTelemetry. Instrumentasi aplikasi dalam container pake OTEL collector, terus ekspor trace data ke Jaeger atau Zipkin. Khusus buat rootless container, pastikan UNIX socket permissions udah bener biar collector bisa akses.

Yang sering dilupain: monitor socket activation. Podman sering pake socket activation buat efisiensi—pake systemd-analyze buat ngecek latency atau failure di sini.

Bonus: Buat yang pake Podman di Kubernetes lewat Kind, ambil metrics dari kubelet dan kombinasin sama Podman health checks. Jangan lupa set --health-interval di container biar bisa deteksi hung processes lebih cepet.

Intinya, observability Podman itu lebih "DIY" dibanding Docker, tapi justru lebih fleksibel kalau udah ngerti workflow systemd dan OCI runtime.

Baca Juga: Peran TMS Optimalkan Freight Forwarding

Solusi Monitoring Container yang Efisien

Efisiensi dalam monitoring container itu bukan cuma soal ngumpulin banyak data, tapi ngumpulin data yang tepat dengan overhead minimal. Pertama, pilih tools yang bisa multipurpose—kayak Prometheus yang sekaligus bisa handle metrics, alerting, dan basic logging via Loki integration.

Kurangi duplikasi data. Kalau udah pake Kubernetes, manfaatkan kubelet metrics dan cAdvisor yang udah built-in daripada install exporter terpisah. Buat environment kecil, Netdata atau Telegraf bisa jadi opsi lightweight dibanding full-stack monitoring yang berat.

Log sampling itu lifesaver buat cost efficiency. Pake log-level filtering di Fluentd atau log reduction di Loki biar gak nyimpen log debug yang ga penting. Atur retention policy—metrics 1 tahun lalu mungkin cuma butuh granularity 5 menit, bukan 15 detik.

Buat alert, hindari "alert storm". Pake aggregation rules di Alertmanager atau grouping di Grafana biar 1 notif bisa cover 10 container yang error karena sebab sama.

Auto-scaling monitoring resources sendiri juga penting. Pake VictoriaMetrics atau Thanos buat long-term storage yang scalable, dan jangan jalanin Prometheus dengan resource limits terlalu ketat sampe dia crash waktu load tinggi.

Terakhir, dokumentasi. Buat runbook yang jelas tentang:

- Metrics apa yang wajib di-monitor per service

- Sampel query buat investigasi cepat

- Escalation path tiap alert

Efisien itu bukan berarti murah—tapi tepat sasaran. 5 metrics yang relevan lebih berguna daripada 50 metrics yang cuma jadi "noise".

Baca Juga: Panel Surya Terbaik Review Lengkap dan Akurat

Integrasi Docker dengan Tools Observability

Integrasi Docker dengan tools observability itu kaya pasang USB—harus nyambung bener biar datanya ngalir lancar. Mulai dari yang paling gampang: Docker punya built-in Prometheus endpoint. Aktifin di daemon.json, terus konfigurasi scrape target di Prometheus, dalam 5 menit udah bisa liat metrics dasar kayak container CPU/memory usage.

Buat logging, Docker logging driver itu game changer. Atur di docker run atau daemon config buat langsung kirim log ke Fluentd, Splunk, atau ELK Stack. Pro tip: Pake log tag {{.Name}} biar log gampang dilacak per container.

Tracing? Instrumentasi aplikasi di dalam container pake OpenTelemetry, terus ekspor trace data ke Jaeger. Yang sering dilupain: atur --network=host atau configure Docker DNS biar OTEL collector bisa resolve endpoint tracing.

Buat yang pake Grafana, jangan cuma andelin Prometheus. Ambil data dari cAdvisor buat detail filesystem dan network metrics, terus kombinasin sama application metrics pake Grafana dashboard yang udah di-custom.

Alerting juga harus otomatis. Pake Alertmanager buat handle notifikasi dari Prometheus, atau langsung integrasin Docker events dengan Slack/Microsoft Teams webhook buat real-time notification kalo container restart atau OOM killed.

Yang terakhir: selalu test integrasi setelah Docker update. Breaking changes di API atau format log bisa bikin pipeline observability mendadak broken pas lagi dibutuhin.

Best Practices Monitoring Podman

Monitoring Podman itu kudu adaptasi sama karakternya yang daemonless. Pertama, manfaatkan systemd sampai maksimal karena Podman sering jalan sebagai user service. Pake systemd-cgtop buat liat resource consumption per container, dan set MemoryMax di unit file buat prevent OOM.

Logging wajib pake journald. Atur journalctl --user -u podman-<container> buat log terpusat, plus tambahin metadata pake --log-opt tag= biar gampang filter. Buat production, forward journald ke Loki atau ELK pake systemd’s ForwardToSyslog.

Metrics collection agak tricky. Ekspor stats pake podman stats --format=json ke Telegraf atau script custom, terus kirim ke Prometheus. Atau pake Podman’s API dengan podman system service buat temporary HTTP endpoint yang bisa di-scrape.

Health check jangan dilupain. Set --health-cmd di container dan monitor statusnya pake podman inspect atau exporter custom. Buat rootless container, pastikan health check gak butuh privilege.

Buat security, monitor selain resource usage:

- Track user namespace mapping pake

podman unshare - Audit volume mounts dengan

podman diff - Pantau API exposure (

podman system serviceharus timeout)

Terakhir, dokumentasi khusus buat tim:

- Lokasi log tiap service

- Cara baca metrics yang unique di Podman (kayak conmon processes)

- Emergency command buat debug live (kayak

podman exec -it <container> bash)

Podman emang kurang "out-of-the-box" dibanding Docker, tapi justru lebih fleksibel kalau udah ngerti workflow-nya.

Monitoring Docker dan Podman itu dua dunia berbeda yang butuh pendekatan khusus. Docker lebih mudah diintegrasikan dengan tools observability standar, sementara monitoring Podman mengharuskanmu bermain lebih dalam dengan systemd dan API-nya. Keduanya punya trade-off: Docker dengan kemudahan setup, Podman dengan fleksibilitas dan security. Yang pasti, pilihan tools nggak ada yang saklek—yang penting datanya actionable dan bisa bantu kamu deteksi masalah sebelum user yang komplain. Mulai dari metrics dasar sampai distributed tracing, yang terpenting adalah konsistensi dalam implementasi. Paham karakteristik masing-masing, lalu adaptasi.